Microsoft ha publicado parches de septiembre con soluciones para 62 vulnerabilidades en nueve familias de productos de Microsoft.

Todos los parches, excepto dos, están clasificados como críticos o importantes, y la mayoría (36) afectan a Windows.

Sólo una vulnerabilidad de la versión, CVE-2022-37969, ha sido revelada públicamente. Se trata de una vulnerabilidad de elevación de privilegios en el controlador de Windows Common Log File System (CLFS) y, según Microsoft, es también el único fallo de la actualización de este mes que ha sido explotado.

Este mes hay cinco vulnerabilidades críticas, todas ellas de ejecución remota de código. Dos de ellas (CVE-2022-34700 y CVE-2022-35805) están en Microsoft Dynamics 365 (on-premises), y otras dos (CVE-2022-34721 y CVE-2022-34722) están en Windows Internet Key Exchange (IKE). La más destacada es la CVE-2022-34718, de la que hablamos con más detalle a continuación, que es una vulnerabilidad de ejecución remota de código no autenticada en Windows TCP/IP. Es el único fallo crítico que aparece como más probable de ser explotado (aunque no para las versiones de software más antiguas).

En cifras

- Total de CVE de Microsoft: 62

- Divulgados públicamente: 1

- Explotados: 1

- Explotación más probable: 7 (versiones de productos más antiguas y/o nuevas)

- Gravedad

- Crítica: 5

- Importante: 56

- Moderada: 1

- Baja: 0

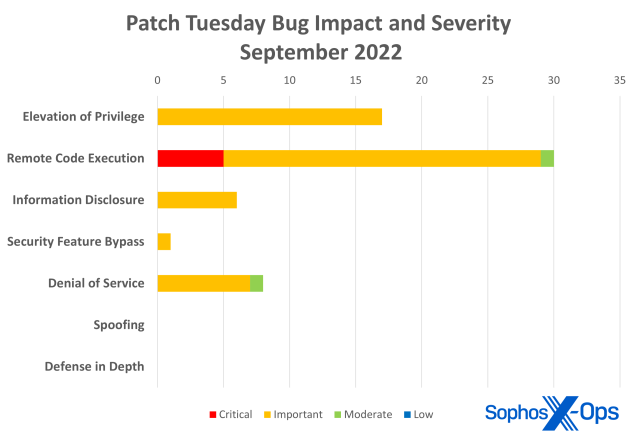

- Impacto

- Ejecución remota de código: 30

- Elevación de privilegios: 17

- Negación de servicio: 8

- Revelación de información: 6

- Evasión de funciones de seguridad: 1

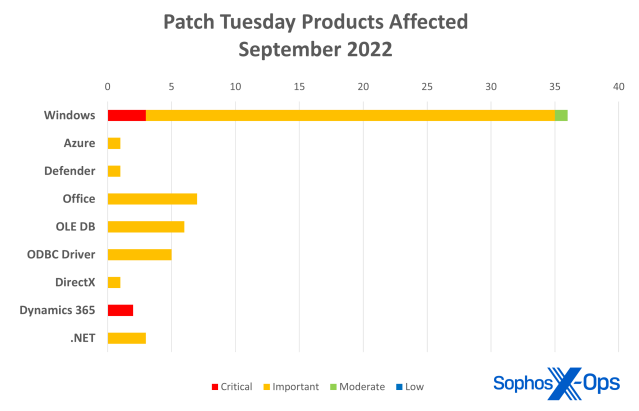

Productos

- Windows: 36

- Office: 7

- OLE DB: 6

- Controlador ODBC: 5

- Azure: 1

- Dynamics 365: 2

- .NET 3

- Defender: 1

- DirectX: 1

Vulnerabilidades notables

Vulnerabilidad de ejecución remota de código en Windows TCP/IP (CVE-2022-34718)

Una de las cinco vulnerabilidades críticas de la actualización de este mes, CVE-2022-34718, es una de ejecución remota de código no autenticada en Windows TCP/IP. El fallo se describe como de baja complejidad de ataque, y su explotación implica el envío de un paquete IPv6 manipulado a un nodo de Windows en el que esté activado IPSec. Esta vulnerabilidad parece afectar a varias versiones de Windows 7, 8.1, 10, 11 y Windows Server 2008, 2012, 2016, 2019 y 2022. Microsoft evalúa que la explotación es más probable para las últimas versiones del producto, pero menos probable con las versiones más antiguas. Otras dos vulnerabilidades críticas en la actualización de este mes (CVE-2022-34721 y CVE-2022-34722) también implican la ejecución remota de código como resultado del envío de un paquete IP elaborado a nodos de Windows con IPSec habilitado, aunque ambas vulnerabilidades se encuentran en el protocolo Windows Internet Key Exchange (IKE) (solo IKEv1).

Vulnerabilidades de ejecución remota de código en productos Office

El martes de parches de septiembre también incluye una serie de vulnerabilidades de ejecución remota de código de Office, con varios fallos en SharePoint (todos los cuales requieren autenticación y permisos adecuados), uno en PowerPoint (CVE-2022-37962) y dos en Visio (CVE-2022-37963 y CVE-2022-38010). Estos tres últimos fallos están calificados como Importantes, pero con una explotación menos probable. El vector de ataque para estos es local, según las métricas CVSS, ya que la explotación de las propias vulnerabilidades se produce localmente. Un atacante remoto podría enviar un archivo manipulado a una víctima, lo que llevaría a un ataque local en la máquina de la víctima, por lo que se requiere alguna interacción del usuario.

Vulnerabilidad de elevación de privilegios del controlador del sistema de archivos de registro común de Windows (CVE-2022-37969)

Este fallo, que si se explota con éxito elevaría los privilegios de un atacante a SISTEMA, se encuentra en el controlador CLFS de Windows. Microsoft ha detectado la explotación contra la última versión del producto, y dice que este fallo ha sido revelado públicamente, con baja complejidad de ataque y sin necesidad de interacción del usuario. Aunque no se conoce el vector de ataque específico, una vulnerabilidad de elevación de privilegios anterior en CLFS (CVE-2021-31954) se debía a una falta de validación adecuada de la longitud de los datos suministrados por el usuario, lo que daba lugar a un desbordamiento del búfer. Otro fallo de elevación de privilegios en CLFS, CVE-2022-35803, aparece en la versión de este mes, pero no ha sido explotado.

Vulnerabilidades de elevación de privilegios en el núcleo de Windows (CVE-2022-37956 y CVE-2022-37957)

Por último, la versión de este mes incluye dos vulnerabilidades de elevación de privilegios del kernel, CVE-2022-37956 y CVE-2022-37957. Microsoft considera que esta última tiene más probabilidades de ser explotada, pero ambas tienen una complejidad de ataque baja y no requieren la interacción del usuario. La explotación exitosa de cualquiera de los dos fallos haría que un atacante obtuviera privilegios de SISTEMA.

Como cada mes, si no quieres esperar a que tu sistema cargue las actualizaciones por sí mismo, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación de tu sistema.

Escrito por Sophos Iberia